۱- بررسی اهداف پیادهسازی امنیت

۲- معرفی مفهوم Authentication

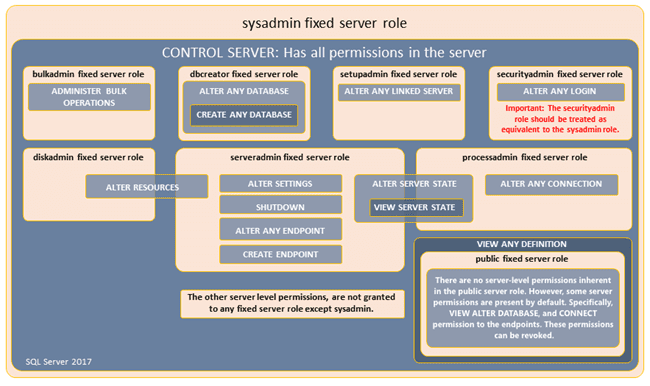

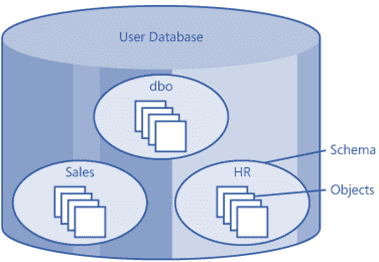

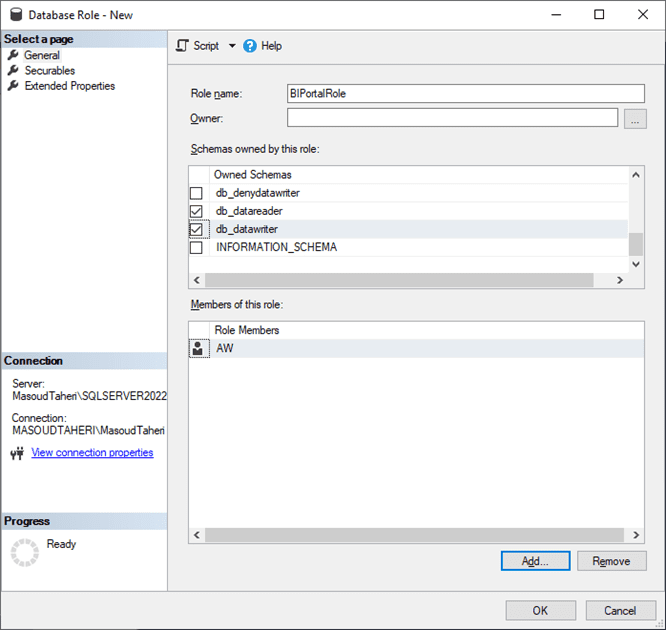

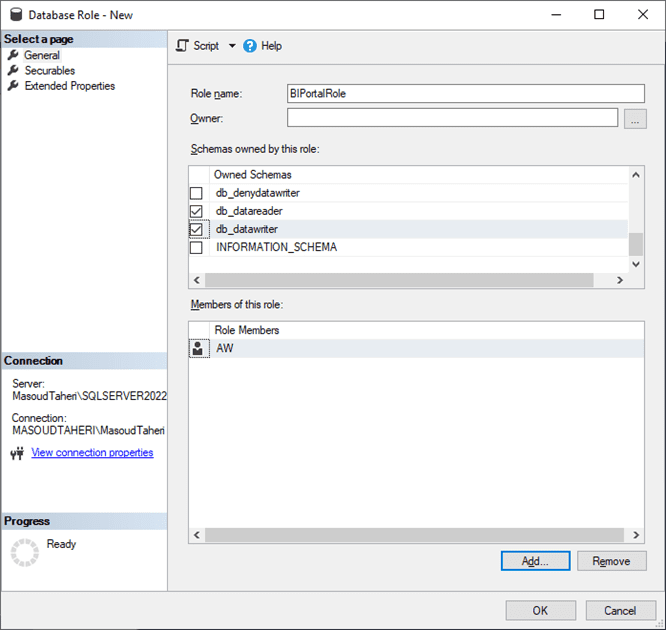

۳- معرفی مفهوم Authorization

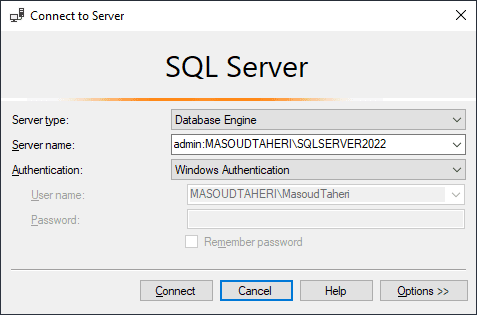

۴- معرفی اولیه Windows Authentication

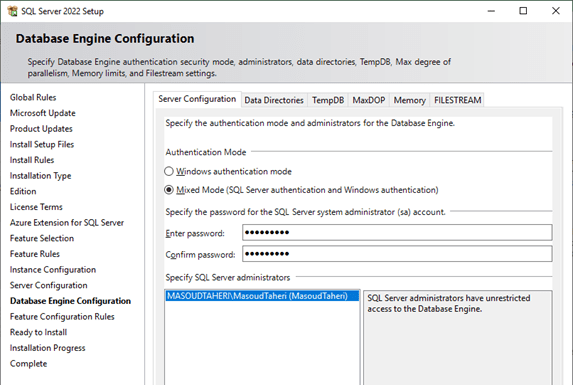

۵- معرفی اولیه SQL Server Authentication

۶- معرفی اولیه مفهوم Login

۷- معرفی اولیه مفهوم User

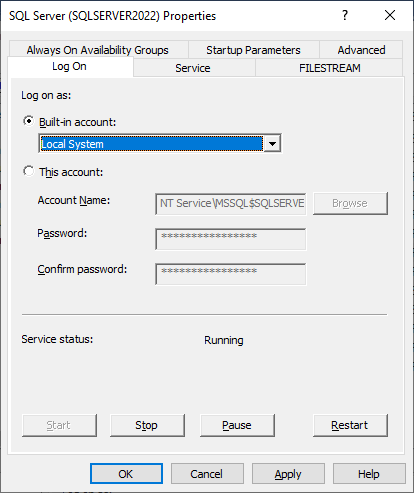

۸- معرفی اولیه مفهوم Windows Service

۹- معرفی اولیه برنامه Services ویندوز و نحوه کار کردن با آن

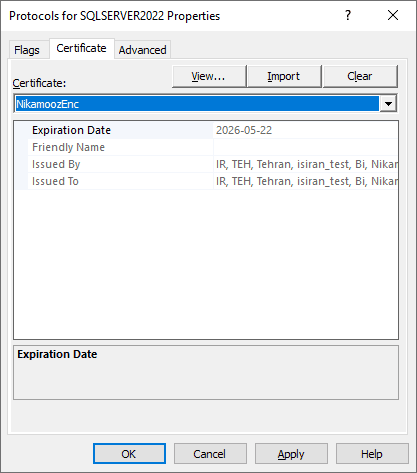

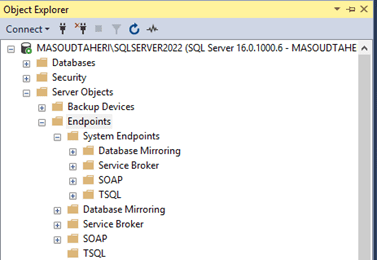

۱۰- معرفی برنامه SQL Serer Configuration Manager

۱۱- معرفی برنامه Windows Event Viewer

۱۲- معرفی برنامه MMC و نحوه کار با آن

۱۳- معرفی برنامه Windows Service Manger و نحوه کار با آن

۱۴- بررسی نحوه تعریف و مدیریت کاربران در سیستم عامل ویندوز

۱۵-بررسی نحوه اجرای برنامهها در ویندوز با دسترسی کاربران مختلف

۱۶- آشنایی با برنامه Group Policy در سیستم عامل ویندوز

۱۷- معرفی اولیه Power Shell و نحوه کار با آن

۱۸- معرفی اولیه Command Prompt و نحوه کار با آن

۱۹- بررسی نحوه Impersonate کردن Command Prompt

۲۰- معرفی مفهوم Instance در SQL Server

۲۱- بررسی مفهوم Default Instance در SQL Server

۲۲- بررسی مفهوم Named Instance در SQL Server

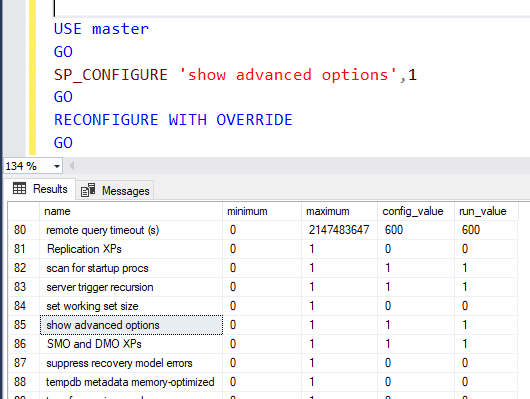

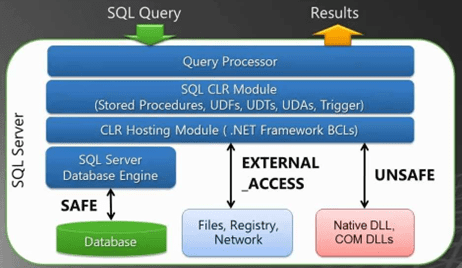

۲۳- آشنایی با مفهوم Stored Procedureهای سیستمی

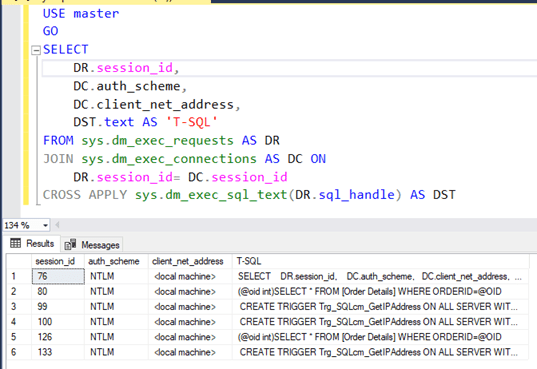

۲۴- آشنایی با مفهوم Dynamic Management View های سیستمی

۲۵- آشنایی با مفهوم Functionهای سیستمی

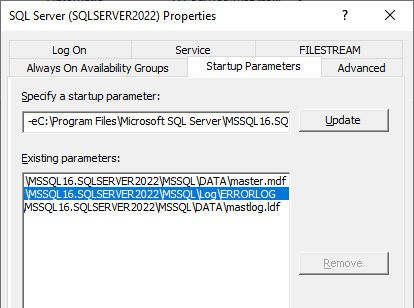

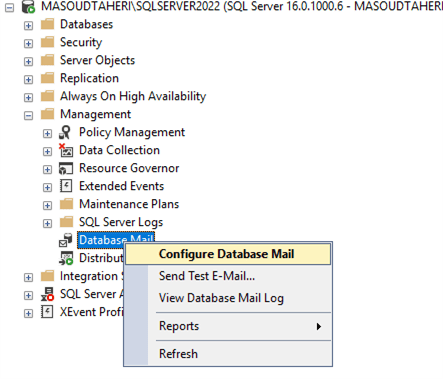

برنامه SQL Server Configuration Manager که به همراه SQL Server نصب میگردد یکی از برنامههای قدرتمند مدیریت سرویسهای SQL Server میباشد. برخی از نکات مربوط به حوزه امنیت و همچنین حوزه Performance در SQL Server توسط این برنامه باید تنظیم گردد، همیشه در طی پروژهها و آموزشهایی که که انجام میدهیم به کار کردن اصولی با این برنامه تاکید ویژهای داشتم.